Hoe selecteer je het juiste zero trust-concept voor je instelling?

SURF heeft onderzoek gedaan naar hoe je zero trust-concepten kunt selecteren die passen bij de behoefte van je instelling. In dit artikel lees je wat zero trust is, welke zero trust-concepten er zijn en hoe je de juiste concepten kunt selecteren voor jouw instelling.

Zero trust basics

Bij het zero trust-principe geldt: “never trust, always verify.” Dit principe ontkracht het klassieke model, waar het interne netwerk veiliger is dan alles daarbuiten; er bestaat geen verschil tussen de beveiligingsmaatregelen in het interne en externe netwerk. Zero trust kent de volgende basisprincipes:

- Authenticeer altijd alle gebruikers van je netwerk

- Authenticeer altijd alle apparaten

- Encrypt alle data

- Segmenteer je resources

- Geef gebruikers alleen toegang tot hetgeen zij echt nodig hebben (least privileged access)

- Monitor je netwerk

Meer informatie over het zero trust-principe lees je in dit artikel

Zero trust-concepten

Voordat je kunt besluiten welke zero trust-concepten je selecteert om te migreren naar je zero trust-omgeving, moet je eerst weten welke concepten er zijn. Uit het onderzoek zijn de volgendeconcepten naar voren gekomen:

Identity management

Identity management-systemen houden voor alle gebruikers in het netwerk data bij. Dit zijn gebruikersnamen, rollen en wachtwoorden, maar ook variabelen die impact hebben op de beslissing om wel of geen toegang te verlenen aan een gebruiker. Eenvoorbeeld hiervan zijn bijvoorbeeld de (meest recente) login locaties.

Bij identity management hoort ook access control. Voor zero trust wil je minstens role based access control (RBAC) gebruiken. Een alternatieve access control-techniek die ook RBAC ondersteunt, maar preciezer te werk gaat, is attribute based access control (ABAC). Deze techniek kan policies per gebruiker ondersteunen, in plaats van per rol.

Public key infrastructure

Data moet te allen tijde versleuteld zijn. Zowel stilstaande data als data die onderweg is. Hiervoor kunnen klassieke technieken als AES, SHA-256 en RSA gebruikt worden.

Continue monitoring

Bij continue monitoring wordt al het verkeer in het netwerk in de gaten gehouden. Een security information en event management (SIEM) systeem kan opvallend gebruik detecteren om zo verdachte activiteiten tijdig te signaleren. Een intrusion prevention system (IPS) is een systeem dat naast detectie ook geautomatiseerde vervolgacties uitvoert op de meldingen. Hiermee worden verdachte activiteiten ook direct gestopt.

Continuous diagnostics en mitigation

Een agent wordt geïnstalleerd op de apparaten van gebruikers, om zeker te zijn dat belangrijke updates worden uitgevoerd en cruciale instellingen correct zijn geconfigureerd. Verder kunnen aan de agent bepaalde monitorende activiteiten worden toegekend om de monitoring van het netwerk uit te breiden. Maak altijd een bewuste keuze op welke apparaten een agent wel en niet gewenst is. Enerzijds is een installatie van een agent tijdrovend en anderzijds omdat het de prestaties en privacy van het apparaat kan beïnvloeden.

Threat intelligence

Threat intelligence geeft een overzicht van alle dreigingen die er bekend zijn. Het is belangrijk om in de gaten te houden of deze dreigingen ook voor jouw IT-landschap kunnen gelden en hierop actie te ondernemen. SURFcert biedt hulp bij beveiligingsincidenten.

Authenticatie-technieken

Gebruik meerdere technieken om gebruikers te authenticeren. Multifactor-authenticatie door middel van wachtwoord en daarna een token is een techniek die hiervoor veelal wordt toegepast. Er zijn diverse technieken beschikbaar . Voorbeelden zijn:

- Conventionele technieken: wachtwoorden, biometrische data (zoals vingerafdrukken) en tokens.

- Context-bewuste technieken: locatie, tijd, scherm-lock tijd en de update-status vaneen apparaat.

- Continue technieken: typ-gedrag van een gebruiker en rekening houden met vroegere toegangsaanvragen tot resources.

- Device technieken (gefocust of apparaat authenticatie): physical unclonable function(PUF) technieken, cryptografie en device fingerprinting.

(Micro)segmentatie

Segmenteer je resources zo veel mogelijk. Als een hacker toegang kan krijgen tot slecht één segment dan heeft is zijn succes beperkt. Een hacker moet met een goede segmentatie, meer moeite doen om nuttige informatie te verkrijgen en/of om grote schade aan te kunnen richten.

Log database

Houd logs bij van wat er in het systeem gebeurt.

Policy management

Policies beschrijven wat gebruikers wel en niet mogen doen. Zorg dat de opgestelde policies voldoen aan het least privileged access-principe. Maak verder gebruik van zo veel mogelijk data uit de bovengenoemde zero-trust componenten en houdt rekening met de eventuele beperkingen die er zijn in je access control-systeem.

Hoe selecteer je zero trust-concepten?

Om te beslissen welke zero trust-concepten het beste aansluiten bij het huidige IT-Landschap van jouw instelling, is de volgende methode te gebruiken:

1. Ontwikkel een visie

Het doel van deze stap is om een gebied te identificeren waar je zero trust-elementen aan wilt toevoegen. Dit kan de gehele organisatie zijn, slechts een deel, of een specifiek proces. Bepaalde tekortkomingen kunnen aan het licht komen in bijvoorbeeld audit-tests of door te leren van problemen die zich bij andere instellingen voordoen. In deze stap ontstaat de beeldvorming hoe je zero trust wilt gaan gebruiken om je huidige strategie te verbeteren. Ook kunnen conferenties en documenten tot inzichten leiden.

2. Breng systemen in kaart

Breng in kaart welke resources er aanwezig zijn in het gebied dat je in de vorige stap hebt geïdentificeerd. Beoordeel hoe belangrijk de resources zijn voor het systeem en bepaal welke datastromen ertussen bestaan. Zorg ook dat je weet wie de personen zijn die ermee werken en waarvoor ze het gebruiken. Dit is nodig bij de volgende stap, wanneer de risico’s worden vastgesteld.

3. Doe een risicoanalyse

Voer een risicoanalyse uit in het geïdentificeerde gebied. De ISO normen bieden uitgebreide ondersteuning bij hoe je dit kunt doen. Je kunt gebruik maken van het MITRE ATT&CK framework, welke aansluit bij de beslissingsmatrix die in de volgende stap wordt toegelicht.

De basisstappen zijn:

- Identificeer risico’s → breng in kaart waar je risico’s loopt.

- Identificeer impact → stel vast hoe groot de gevolgen zijn als een risico zich voordoet en wat de waarschijnlijkheid is dat dit plaatsvindt. Bepaal aan de hand hiervan de impact van een risico.

- Prioritiseer risico’s → bepaal welke risico’s het belangrijkst zijn om te verhelpen. Dit zijn doorgaans de risico’s met de grootste impact.

4. Identificeer zero trust-oplossingen

Selecteer welke zero trust oplossingen je wil gebruiken om de risico’s te mitigeren. Om dit proces te begeleiden is een beslissingsmatrix ontwikkeld. De matrix geeft op de verticale as zero trust oplossingen weer. Deze zijn gebaseerd op het Dit framework geeft een overzicht van allerlei mogelijke aanvalstechnieken die hackers kunnen toepassen om in te breken in IT-systemen en beschrijft welke dreigingen daarbij komen kijken. Verder het welke oplossingen je kunt implemeneteren om deze dreiging te verhelpen. De oplossingen die in de beslissingsmatrix voorkomen zijn alle oplossingen die het MITRE ATT&CK-framework bevat en betrekking hebben op de zero trust-concepten. Let op: het is mogelijk dat er andere zero trust-oplossingen zijn die niet in het MITRE ATT&CK-framework voorkomen, en daardoor niet zijn opgenomen in de beslissingsmatrix.

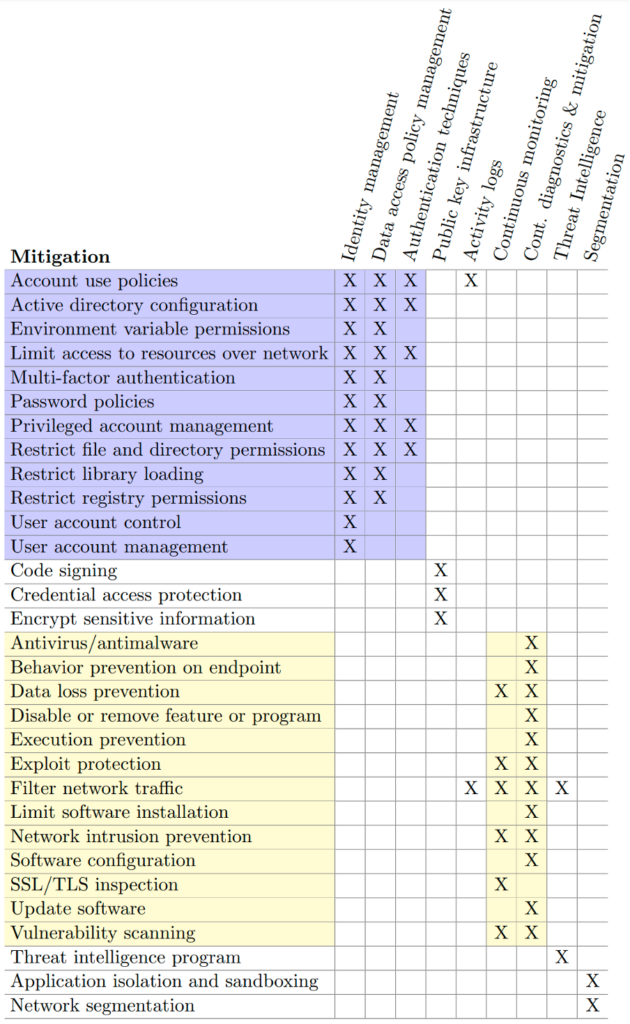

Op de horizontale as van de beslissingsmatrix staan de zero trust-concepten. Als een combinatie van een oplossing en een zero trust-concept wordt aangeduid met een “X,” betekent dit dat het betreffende zero trust-concept kan bijdragen aan het realiseren van de genoemde oplossing. De beslissingsmatrix helpt dus in de eerste plaats om zero trust-oplossingen te selecteren. Als je dit hebt gedaan, helpt de matrix met het identificeren welke zero trust-concepten je kunt gebruiken om deze oplossing te realiseren. Verder zijn er in de beslissingsmatrix twee clusters aangegeven. Het blauwe cluster focust op identity & access management en het gele cluster relateert aan network monitoring & device management.

Risicoanalyse met behulp van het MITRE ATT&CK framework

In stap 3 (doe een risicoanalyse) kun je al gebruikmaken van het MITRE ATT&CK-framework om de risico’s te identificeren. Het voordeel hiervan is dat je hiermee inzicht krijgt in de dreigingen die er op dit moment zijn , en daarmee ook de risico’s. Voor iedere dreiging worden oplossingen (mitigations) benoemd in het MITRE ATT&CK-framework, die overeenkomen met degenen uit de beslissingsmatrix. Hierdoor kun je:

- De oplossingen (mitigations) vinden die effectief zijn op de belangrijkste dreigingen en risico’s in het IT-landschap van jouw instelling.

- In de beslissingsmatrix aflezen welke zero trust-concepten bij kunnen dragen aan het realiseren van deze oplossingen (dit zijn de concepten die met een “X” gemarkeerd zijn bij de oplossing).

Meer informatie over hoe je risico’s kunt identificeren met behulp van het MITRE ATT&CK framework vind je hier .